Emotet: Strafverfolger zerschlagen Malware-Infrastruktur

Strafverfolgungsbehörden aus acht Ländern nach sich ziehen die Infrastruktur eines welcher zerstörerischsten Schädlinge welcher vergangenen Jahre unter ihre Kontrolle gebracht.

(Bild: ronstik/Shutterstock.com)

Security Von

- Olivia von Westernhagen

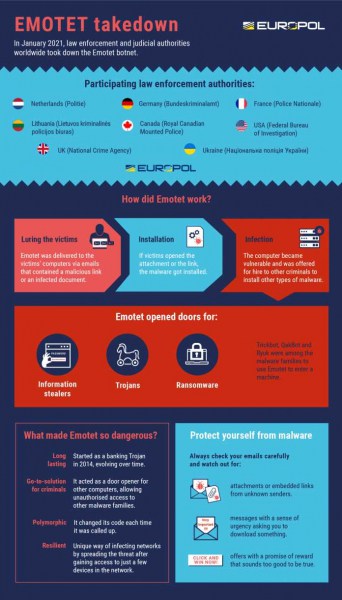

Strafverfolgungsbehörden aus Deutschland, den Niederlanden, der Ukraine, Litauen, Frankreich sowie England, Kanada und den USA haben gemeinsam die Infrastruktur der Schadsoftware Emotet unter ihre Kontrolle gebracht. Das teilen das Bundeskriminalamts (BKA) und die europäische Polizeibehörde Europol mit, die das Vorgehen gemeinsam mit Eurojust (European Union Agency for Criminal Justice Cooperation) koordiniert hat. Aus Deutschland war neben dem BKA auch die Zentralstelle zur Bekämpfung der Internetkriminalität (ZIT) an der Aktion beteiligt.

(Bild: Europol)

Emotet gilt als eine der zerstörerischsten Gefahren der vergangenen Jahre für die Unternehmens-IT: Die erstmals 2014 identifizierte Malware legte in sehr zielgerichteten Angriffen immer wieder ganze Firmen lahm und verursachte Schäden in Millionenhöhe.

Häufig gelangte Emotet im Zuge personalisierter Spam-Kampagnen, vor allem mit präparierten Office-Dokumenten, auf die Zielrechner. Die nach der Kompromittierung installierte Kernkomponente diente vor allem dazu, Module für verschiedene Schadfunktionen sowie weitere Malware wie etwa den Banking-Trojaner Trickbot oder die Ransomware Ryuk nachzuladen. Laut BKA wurden allein in Deutschland durch Infektionen mit Emotet oder durch nachgeladene Schadsoftware mindestens 14,5 Millionen Euro Schaden verursacht. Auch Heise Medien war Mitte 2019 von Emotet betroffen.

Infrastruktur aus mehreren hundert Emotet-Servern übernommen

Europol teilte laut dpa mit, dass der gemeinsame Einsatz gegen Emotet insgesamt mehr als zwei Jahre gedauert habe. Emotets Infrastruktur habe mehrere hundert Server auf der ganzen Welt umfasst, die jeweils unterschiedliche Funktionen wie etwa die Fernsteuerung infizierter Systeme, die Weiterverbreitung des Schädlings sowie Funktionen zur Zusammenarbeit mit anderen Kriminellen (unter anderem in Gestalt von "Malware-as-a-Service"-Angeboten) sowie zur "Abhärtung" der Infrastruktur gegen Takedown-Versuche übernahmen. Dem BKA zufolge wurden zunächst in Deutschland verschiedene Emotet-Server identifiziert; "umfangreiche Analysen der ermittelten Daten" hätten dann zur "Identifizierung weiterer Server in mehreren europäischen Staaten" geführt.

Der Takedown fand diese Woche statt; Ermittler verschafften sich laut Europol internen Zugriff auf die Infrastruktur, um sie dann "von innen heraus" zu übernehmen. In Deutschland wurden laut BKA bislang 17 Server beschlagnahmt. Zu möglichen Festnahmen äußerten sich die Behörden bislang nicht; Europol verwies in diesem Zusammenhang auf die noch immer andauernden Ermittlungen.

Emotet "unbrauchbar gemacht"

Laut BKA war es "durch die Übernahme der Kontrolle über die Emotet-Infrastruktur (…) möglich, die Schadsoftware auf betroffenen deutschen Opfersystemen für die Täter unbrauchbar zu machen". Die Schadsoftware sei "auf den Opfersystemen in Quarantäne verschoben" worden und kommuniziere nun nur noch mit der zur Beweissicherung eingerichteten Infrastruktur. Die dabei erlangten Informationen über die Opfersysteme (z.B. öffentliche IP-Adressen) würden an das Bundesamt für Sicherheit in der Informationstechnik (BSI) übermittelt. Dieses benachrichtige im nächsten Schritt die jeweils zuständigen Netzbetreiber in Deutschland, damit diese ihre Kunden informieren können.

- Statement von BKA-Präsident Holger Münch (Video)

- Statement von BSI-Präsident Arne Schönbohm via Twitter (Video)

- Emotet-FAQ des BKA (inkl. Informationen zur Zerschlagung)

Bei Problemen mit der Wiedergabe des Videos aktivieren Sie bitte JavaScript

Sicherheitsexperte Jürgen Schmidt im Interview zur Zerschlagung der Emotet-Infrastruktur

(ovw)

Quelle: www.heise.de