Google: Neue Chrome-Version versetzt Microsoft Defender ATP in Aufregung

Komponenten von Chrome 88.0.4324.146 werden von dieser Sicherheitsplattform Defender ATP wie Malware "erkannt" – mit hoher Wahrscheinlichkeit ein Fehlalarm.

(Bild: Wolfgang Zwanzger/Shutterstock.com)

Security Von

- Olivia von Westernhagen

Google hat am gestrigen Dienstag ein Stable Channel Update für den Chrome-Browser veröffentlicht: Version 88.0.4324.146 für Windows, macOS und Linux schließt eine kritische Sicherheitslücke ("Use after free in Payments", CVE-2021-21142), vier Lücken mit High- und eine mit Medium-Einstufung.

Detaillierte Informationen zu den geschlossenen Lücken liefert die Ankündigung des Chrome-Updates nicht. Das ist allerdings auch nicht ungewöhnlich: Zugriff auf Bug-Details gibt es in der Regel erst dann, wenn die meisten Nutzer das Update erhalten haben. Auf diese Weise soll das Risiko aktiver Angriffe auf noch ungeschützte Systeme minimiert werden.

Eine Aktualisierung für Microsofts Chromium-basierten Edge steht bislang noch aus; die "Release notes for Microsoft Edge Security Updates" verraten, wenn es so weit ist.

Vorsicht: Microsoft Defender ATP meldet Backdoor

Admins von Unternehmensnetzwerken, die die Sicherheitsplattform Microsoft Defender Advanced Threat Protection (ATP) nutzen, sollten sich vor der Update-Installation die nachfolgenden Informationen anschauen und ihr Vorgehen abwägen: Sie werden im Anschluss an eine Chrome-Installation möglicherweise vor dem Schädling "Backdoor:PHP/Funvalget.A" gewarnt. Nutzerberichten bei Twitter zufolge betrifft die Warnung meist die Dateien sl.pak und sk.pak im Ordner

(Programme)GoogleChromeApplication88.0.4324.146Locales

Bei besagten .pak-Dateien handelt es sich um die "Terms and Conditions" zur Nutzung von Google Chrome in verschiedenen Sprachvarianten (hier: Slowakisch und Slowenisch). In einigen Fällen stuft Defender ATP auch ältere Chrome-Installationsdateien (chrome.7z) "nachträglich" als Backdoor:PHP/Funvalget.A ein.

Offizielle False Positive-Bestätigung ausstehend

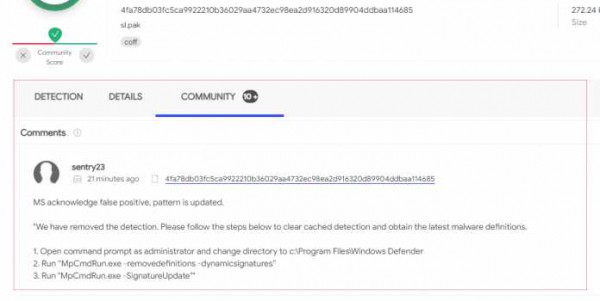

Den Angaben eines VirusTotal-Nutzers zufolge hat Microsoft bereits bestätigt, dass es sich bei der Erkennung um ein False Positive handelt. Er zitiert eine Empfehlung des Unternehmens, die Malware-Signaturdatei per Kommandozeile auf den neuesten Stand zu bringen. Anschließend trete der Fehlalarm nicht mehr auf.

Allerdings ist die Quelle des Microsoft-Zitats nicht angeben, sodass es sich streng genommen nicht um ein Statement des Unternehmens über einen offiziellen Kanal handelt. Somit können wir an dieser Stelle auch keine klare Entwarnung geben – Admins installieren die neue Chrome-Version letztlich auf eigene Gefahr und sollten im Zweifel bei Microsoft nachfragen. Wir haben unsererseits kurzfristig bei Microsoft nachgehakt, aber noch keine Antwort erhalten.

Laut diesem Nutzer hat Microsoft eine fehlerhafte Signaturdatei als Ursache für einen Fehlalarm bestätigt.

(Bild: virustotal.com)

Keinerlei Erkennung durch andere Scanner

Stark für einen False Positive spricht zumindest, dass ein Virustotal-Scan der aktuellen sl.pak- und sk.pak-Versionen sowie chrome.7z keinen einzigen der in den Service eingebundenen Virenscanner anschlagen lassen. Auch die nachträgliche Einstufung alter Chrome-Installer als Malware ist ein starker Hinweis auf eine Fehlerkennung.

Die reguläre Windows Defender-Ausgabe für Privatanwender meldet offenbar keine Malware; zumindest beschränken sich Nutzerberichte bislang auf Defender ATP. Unser eigener testweiser Scan des "Locales"-Ordners von Chrome 88.0.4324.146 durch den "normalen" Defender auf einem aktuellen Windows 10 Pro-System mit aktualisierter Signaturdatei (Stand 1.331.127.0; mittlerweile hat Microsoft schon wieder nachgelegt) löste keinen Alarm aus.

(ovw)

Quelle: www.heise.de