IT-Security: Zahl der aufgedeckten Zero-Day-Attacken steigt rasant

Schon zur Jahreshälfte wurden mehr Angriffe via unbekannte Sicherheitslücken entdeckt qua jemals zuvor. Doch Google-Forscher sehen dies qua ermutigende Zeichen.

(Bild: freeimage.com/Robert Kolmhofer)

Security Von

- Jürgen Schmidt

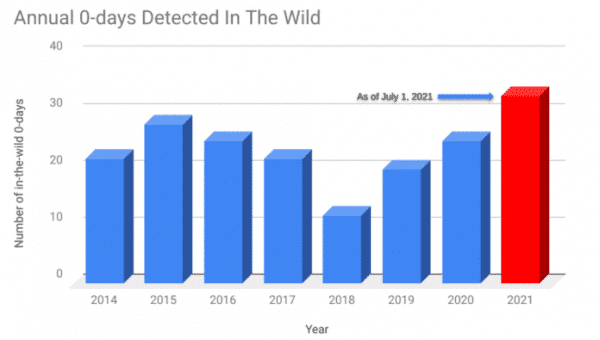

Die Zahl der aufgedeckten Angriffe, bei denen unbekannte Sicherheitslücken ausgenutzt werden, steigt drastisch an, erklären die Forscher von Googles Threat Analysis Group. Allein in der ersten Hälfte des Jahres 2021 bilanzieren sie 33 dieser sogenannten Zero-Day-Angriffe. Das sind bereits 11 mehr als im gesamten Vorjahr. Allerdings bedeute dies nicht zwangsläufig eine verstärkte Nutzung von Zero-Day-Lücken, sondern sei zu einem beträchtlichen Teil auf eine verbesserte Erkennung und vermehrte Offenlegung solcher Angriffe zurückzuführen, beruhigen die Forscher im gleichen Atemzug.

Schon zur Jahreshälfte wurden 2021 mehr Zero-Day-Angriffe aufgedeckt, als jemals zuvor.

(Bild: Google)

Generell sei die Zunahme der Zero-Day-Attacken der letzten Jahre unter anderem auf das Auftauchen von kommerziellen Unternehmen zurückzuführen, die solche Lücken und darauf aufbauende "Zero-Day-Fähigkeiten" verkaufen. Dies sei etwa bei den soeben aufgedeckten Zero-Day-Lücken in Chrome, Internet Explorer und Safari auffällig: Drei der vier Zero-Day-Exploits seien von ein und derselben Überwachungsfirma entwickelt und an mindestens zwei verschiedene, staatlich gelenkte Akteure verkauft worden.

Spyware im Staatsauftrag

Interessanterweise nennt Google übrigens diese Firma nicht beim Namen, anders als Microsoft und die Citizen Labs, die mit hoher Wahrscheinlichkeit die Firma Candiru als Urheber sehen. Das ist ein in Tel Aviv angesiedeltes Unternehmen, das gezielt an Regierungen quasi unsichtbare Spyware für iPhones, Android-Handys, PCs, Macs und auch Cloud-Dienste verkauft. Microsoft sah Spionage-Aktivitäten etwa in Palästina, Israel, Iran, Libanon, Yemen, Großbritannien, Türkei, Armenien und Singapur. Unter den Opfern finden sich Menschenrechtsaktivisten, Dissidenten, Journalisten und Politiker, konkretisiert Citizen Labs das Problem.

Generell beurteilen die Bedrohungsanalysten von Google den Anstieg der aufgedeckten Zero-Day-Attacken nicht so sehr als Anzeichen einer steigenden Gefahr, sondern eher als positive Entwicklung. So sei es ein gutes Zeichen, dass diese Überwachungsaktivitäten wegen verbesserter Sicherheitsvorkehrungen den Einsatz von Zero-Day-Lücken erfordern. Dies treibe die Kosten der Angreifer in die Höhe. Außerdem feiern sie sich für Verbesserungen bei der Entdeckung und einer wachsenden Offenlegungskultur, die recht wahrscheinlich signifikant zu diesem Anstieg beitragen.

Ransomware durch Zero-Days

Allerdings betrachtet Google vor allem den Einsatz von Zero-Day-Lücken zur Überwachung, wie sie typischerweise von staatlichen Akteuren durchgeführt wird. Dass dieses Jahr auch bereits mehrfach organisierte Kriminelle Zero-Day-Lücken in Software ausnutzen, um Ransomware in den Netzen ihrer Opfer zu platzieren und diese zu erpressen, kommt zumindest in der Analyse nicht vor. Da war nicht nur die REvil-Bande mit ihrem spektakulären Kaseya-Coup. Zuvor hat bereits die Clop-Gang Millionensummen abkassiert, indem sie eine Zero-Day-Lücke in Accellions File Transfer Application (FTA) systematisch ausnutzte.

Typischerweise erfolgen Ransomware-Angriffe über bekannte Sicherheitsprobleme, gestohlene oder zu einfache Passwörter oder Phishing-Mails. Gegen die kann man sich durch Einhaltung der grundlegenden Best Practices der IT-Security bereits recht gut schützen. Bei Attacken auf Basis von Zero-Day-Lücken sieht das anders aus. Da gibt es keine einfachen Patentrezepte und die Umsetzung der existierenden Konzepte hat bei der überwiegenden Zahl der Firmen, Behörden und Organisationen noch nicht einmal begonnen.

Wie Firmen und Behörden mit dieser neuartigen Gefahr durch Zero-Day-Exploits konkret umgehen, diskutieren IT-Profis im Expertenforum von heise Security Pro:

(ju)

Quelle: www.heise.de