Windows-Update unvollständig: Sicherheitsforscher umgehen PrintNightmare-Patch

Der PrintNightmare-Patch ist nun zu Händen aufgebraucht Windows-Versionen verfügbar. Sicherheitsforschern zufolge schützt er im Gegensatz dazu nicht komplett vor Attacken.

Update Security Von

- Dennis Schirrmacher

Sicherheitsforscher haben modifizierten Exploit-Code auf Windows losgelassen, um die Schutzleistung des jüngst als Notfallpatch veröffentlichten PrintNightmare-Updates zu testen. Dabei fanden sie heraus, dass immer noch Attacken möglich sind.

Microsoft hat die Sicherheitslücke (CVE-2021-34527) in Windows-Druckspooler als „kritisch“ eingestuft. Nach einer erfolgreichen Attacke könnten Angreifer beliebigen Code mit System-Rechten ausführen. Davon sind alle Windows-Versionen bedroht. Wie aus einer aktualisierten Warnmeldung hervorgeht, sind nun auch für Windows 10 Version 1607, Windows Server 2012 und Windows Server 20216 Sicherheitsupdates erschienen.

Patch funktioniert nicht wenn …

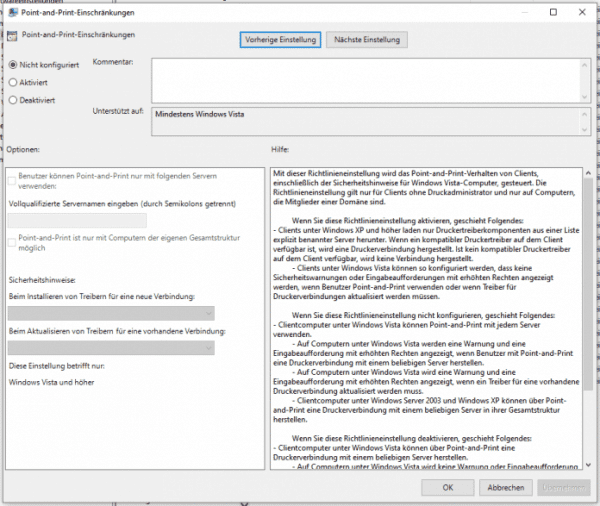

Doch wie verschiedene Sicherheitsforscher nun herausgefunden haben, scheint der Patch Windows nicht effektiv vor Attacken zu schützen. Wenn in der Point and Print Policy die Funktion NoWarningNoElevationOnInstall aktiv ist, hilft der Patch nicht. Davor warnt unter anderem das CERT der Carnegie Mellon University. Über die Policy können sich Computer ohne Installationsmedium mit einem entfernten Drucker verbinden.

Admins sollten prüfen, ob die Richtlinie Point-and-Print-Einschränkung aktiv ist und gepatchte Systeme deswegen verwundbar sind.

Auf unserem Testsystem mit Windows 10 21H1 und installiertem Sicherheitspatch war die Richtlinie standardmäßig nicht aktiviert. Es ist aber davon auszugehen, dass die Policy vor allem im Firmenumfeld von Admins eingesetzt wird, um das Drucken zu vereinfachen. Admins sollten dementsprechend im Editor für lokale Gruppenrichtlinien unter Administrative Vorlagen, Drucker, Point-and-Print-Einschränkungen prüfen, ob der Dienst konfiguriert und aktiv ist.

Kommt ein neuer Patch?

Läuft der Dienst, müssen Admins auf Workarounds zurückgreifen und beispielsweise Print Spooler komplett deaktivieren, um Computer zu schützen. Ob Microsoft das Problem kennt und ein neuer Patch geplant ist, ist derzeit unbekannt. Die Antwort auf eine Anfrage von heise Security an Microsoft steht noch aus. (Update) Mittlerweile hat Microsoft geantwortet: "Momentan können wir das nicht kommentieren."

Der Kern von PrintNightmare ist eine fehlende Prüfung (Access Control List ACL) wenn die Funktionen AddPrinterDriverEx (), RpcAddPrinterDriver () und RpcAsyncAddPrinterDriver () einen Treiber laden. So könnte ein authentifizierter Angreifer Systeme einen mit Schadcode versehenen Treiber unterschieben und letztlich eigenen Code mit System-Rechten ausführen.

Sicherheitsforschern zufolge setzt der Patch von Microsoft nicht an der ACL-Problematik an, sodass Attacken auch auf gepatchten Systemen möglich sind.

(Update 08.07.2021 10:35 Uhr)

Antwort von Microsoft in Fließtext eingefügt.

(des)

Quelle: www.heise.de