FireEye etc.: Trojaner in SolarWinds-Updates ermöglicht Cyberangriffe

Die aktuellen Angriffe aufwärts FireEye und verschiedenartige US-Behörden liefen weiterführend eine Hintertür, die mit einem regulären Software-Update ausgeliefert wurde.

Security Von

- Günter Born

Mutmaßlich staatlichen Hackern ist es gelungen, SolarWinds Orion-Platttform zu kompromittieren und einen Trojaner in offizielle Updates einzuschmuggeln. SolarWinds vertreibt Netzwerk- und Sicherheitsprodukte, die mehr als 300.000 Kunden weltweit einsetzen. Darunter befinden sich viele Fortune 500-Unternehmen, Regierungsbehörden wie das US-Militär, das Pentagon und das Außenministerium.

In den vergangenen Monaten konnten Angreifer auf diesem Weg offenbar bei mehreren US-Ministerien und Behörden erfolgreich einbrechen und Dateien von den IT-Systemen der Opfer abziehen. Zudem deutet es sich an, dass sie Microsoft 365-Installationen infiltrieren und den E-Mail-Verkehr der Opfer über Monate unerkannt mitlesen konnten. Es scheint sich dabei um die gleiche Hackergruppe zu handeln, die auch für den Cyberangriff auf die US-Sicherheitsfirma FireEye verantwortlich ist.

Die Backdoor in SolarWinds Orion

Inzwischen hat FireEye herausgefunden, dass es einen Supply-Chain-Angriff auf die Lieferkette von SolarWinds Orion-Platttform gegeben hat. Den Angreifern ist es gelungen, einen Sunburst genannten Trojaner in ein Update einzuschmuggeln, welches dann von SolarWinds für die Orion Business Software verteilt wurde. Wie die Angreifer in das Netz von SolarWinds gelangen und dort die Orion-Software manipulieren konnten, ist bislang noch unklar.

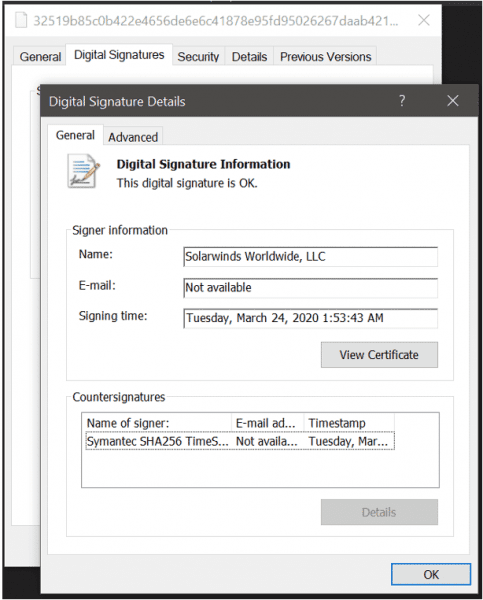

Die Datei mit dem Trojaner trägt eine gültige digitale Signatur des Herstellers.

(Bild: FireEye)

Der eingeschleuste Trojaner im Update wirkt auf betroffenen Systemen wie eine Backdoor, die mit Command & Control (C&C)-Servern kommunizieren, Module nachladen, Dateien ausführen und Daten austauschen kann. Auch das Beenden von Systemdiensten oder ein Neustart des Systems ist möglich. Die Malware verwendet mehrere verschleierte Blocklisten, um forensische und Antiviren-Tools zu identifizieren, die als Prozesse, Dienste und Treiber laufen. Den Angreifern ist es so gelungen, über Monate unerkannt in den Systemen der Behörden aktiv zu bleiben.

FireEye beobachtet in diesem Kontext eine groß angelegte und auf UNC2452 getaufte Kampagne von Cyberangriffen, die sich gegen Behörden und Firmen richtet. Einfallstor ist immer die Sunburst-Malware, mit der SolarWinds Orion-Platttform über Updates infiziert wurde. Nach einer anfänglichen Ruhephase von bis zu zwei Wochen ruft der Trojaner Befehle von den C&C-Servern ab und beginnt mit dem Ausforschen des kompromittierten Systems.

Warnungen von CISA und SolarWinds

Aus Anlass der Cyberangriffe hat die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) am 13. Dezember 2020 die Notfallrichtlinie 21-01 herausgegeben. Diese fordert US-Behörden, die SolarWinds-Produkte im Einsatz haben, dazu auf, diese mit forensischen Methoden zu analysieren und allen Netzwerkverkehr zu Adressen außerhalb der Organisation zu blockieren. Behörden ohne entsprechendes Fachwissen sollen die Produkte wegen einer möglichen Kompromittierung sofort stilllegen.

Von SolarWinds gibt es inzwischen ebenfalls einen Sicherheitshinweis, der bestätigt, dass es einen Angriff auf die Orion Platform Software-Builds der Versionen 2019.4 HF 5 bis 2020.2.1 gab. Diese Software-Versionen wurden zwischen März 2020 und Juni 2020 veröffentlicht und sind durch die Sunburst-Malware infiziert.

Der Hersteller empfiehlt deshalb, so schnell als möglich auf die Orion Platform Version 2020.2.1 HF 1 zu aktualisieren, um die Sicherheit der Umgebung zu gewährleisten. Die neueste Version ist im SolarWinds Kundenportal verfügbar. Ob ein einfaches Update der Orion Plattform reicht, um eine Infektion zu beseitigen, darf aber angesichts der komplexen Sachverhalte bezweifelt werden. Wer die kompromittierten Software-Builds im Einsatz hatte, kommt um eine Überprüfung und forensische Analyse der betroffenen Systeme nicht herum.

Microsoft veröffentlicht Kundenleitfaden

Auch Microsoft dokumentiert in einem Blog-Beitrag die aktuelle Erkenntnislage. Administratoren betroffener Kunden finden in dem vom Microsoft Security Response Center am Sonntag (13. Dezember 2020) herausgegebenen Kundenleitfaden zu den jüngsten, staatlich gestützten Cyberangriffen Detail und Hinweise auf sicherheitstechnische Fragestellungen zur Infektion. So werden mögliche Hash-Werte kompromittierter Versionen der Datei SolarWinds.Orion.Core.BusinessLayer.dll genannt. Microsoft Defender Antivirus erkennt übrigens ab der Version 1.329.3680 der Signaturdateien die Malware als Trojan:MSIL/Solorigate.B!dha.

(ju)

Quelle: www.heise.de