NAT-Slipstreaming-Angriffe: Es kommt noch schlimmer

Zeit zu handeln: Mit dem NAT-Slipstreaming 2.0 können Kriminelle nicht nur dasjenige Gerät des Opfers, sondern jede IP-Adresse im Netzwerk überfallen.

(Bild: Eviart/Shutterstock.com)

iX Magazin Von

- Frank Neugebauer

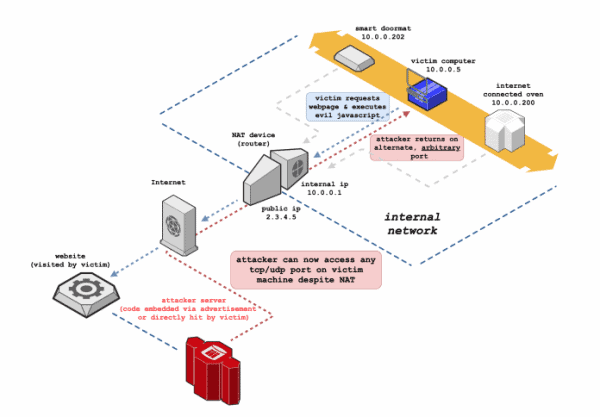

Wer glaubt, dass seine Geräte hinter einer Firewall vor dem Zugriff aus dem Internet sicher sind, der wird spätestens seit der Enthüllung von NAT-Slipstreaming-Angriffen eines Besseren belehrt. Laut den Forschern Samy Kamkar, Ben Seri und Gregory Vishnipolsky werden Nutzer bei diesen Angriffen auf speziell präparierte Webseiten gelockt, die bösartigen JavaSkript-Code enthalten. Nun sind die Cyberkriminellen in der Lage, eine direkte Verbindung zu den Geräten ihrer Opfer herzustellen. Dabei umgehen sie die herkömmliche Sicherheitsarchitektur, wie Firewalls und NAT-Tabellen (Network-Adress-Translation).

Auch die ursprünglich von Kamkar im November 2020 veröffentlichten Methoden verwenden JavaScript-Code, der im Browser des Opfers ausgeführt wird. Damit der Angriff gelingt, muss auf dem Router über ein ALG-Verbindungs-Tracking (Application Layer Gateway) verfügen, das normalerweise eng mit dem NAT-Mechanismus zusammenarbeitet. Viele Router haben das standardmäßig, um etwa reibungslose IP-Telefonie und Video-Konferenzen zu unterstützen.

Wie der NAT-Slipstreaming-Angriff funktioniert; seit Ende Januar gibt es eine Version 2.0.

(Bild: Samy Kamkar)

Wenn ein Nutzer eine vom Angreifer präparierte Webseite besucht, werden neben dem normalen Datenverkehr auch zusätzliche Datenpakete erzeugt, die ebenfalls die Firewall durchlaufen. In diesem speziellen Fall gaukeln die Angreifer der NAT-Firewall vor, dass die zusätzlichen Datenpakete von einer Anwendung aus dem internen Netzwerk stammen, die eine weitere Verbindung erforderlich machen.

Dabei handelt es sich vorgeblich um eine ausgehende HTTP-POST-Anforderung, die versucht, eine SIP-Videokonferenzsitzung auf Port 5060 zu initiieren. Das SIP-ALG öffnet dann einen externen Port für das Gerät des Opfers. Diese zusätzlich erzeugte Verbindung ermöglicht es dem Angreifer wiederum, direkt aus dem Internet auf einen beliebigen Dienst (TCP oder UDP) des gehackten Clients zuzugreifen.

Es kommt schlimmer…

Das NAT-Slipstreaming wurde im Januar 2021 erweitert: Die von den Forschern als 2.0 bezeichnete Version geht nun noch einen Schritt weiter. Cyberkriminelle wären mit dieser Methode in der Lage, nicht nur das Gerät des Opfers, sondern jede interne IP-Adresse des verbundenen lokalen Netzwerkes anzugreifen. Anders ausgedrückt: Bei einem bösartigen JavaScript-Angriff könnten alle im lokalen Netzwerk angeschlossenen Geräte dem Internet zugänglich gemacht werden.

Die neue Methode basiert auf H.323, einem SIP sehr ähnlichen VoIP-Protokoll. Zusätzlich spielt WebRTC eine große Rolle. Mit dem Standard können herkömmliche Browser nicht mehr nur Datenressourcen von Backendservern im Internet, sondern auch Echtzeitinformationen von Browsern anderer Nutzer im lokalen Netzwerk aufrufen. Im Gegensatz zu den meisten anderen ALGs ermöglicht H.323 es einem Angreifer, Löcher in die NAT-Firewall für eine beliebige interne IP-Adresse zu setzen. In der verbleibenden Zeit können die Browser WebRTC TURN-Verbindungen zu beliebigen Zielports aufmachen.

Die Forscher erklären außerdem, dass veraltete Geräte häufig kaum eigene Sicherheitsmechanismen enthalten, die sie zuverlässig vor den Gefahren aus dem Internet schützen. So können die Angreifer problemlos zum Beispiel auf Drucker, Webserver oder gespeicherte Dokumente zugreifen (siehe Demo). Sie weisen auch darauf hin, dass ein Großteil von industriellen Anlagen über keinen ausreichenden Schutz verfügen oder aufgrund der Produktionsanforderungen nicht regelmäßig gepacht werden. Diejenigen Unternehmen, die nur auf Perimeter-Sicherheit – wie Firewalls und NAT – setzen, könnten durch einen NAT-Slipstreaming-Angriff also große Probleme bekommen.

Grundlegende Veränderungen in der Architektur notwendig

Um NAT-Slipstreaming im eignen Netzwerk entgegenzuwirken, müssen Unternehmen zwei Grundelemente untersuchen: Das H.323 ALG selbst und dann die verschiedenen anderen NAT-ALGs, die über einen Browser im lokalen Netzwerk erreichbar sind. Die Forscher haben große Unterschiede in der Implementierung und im Zusammenwirken der verschiedenen Komponenten der untersuchten NAT-Firewalls festgestellt. Sie kommen zu dem Schluss, dass der ALG-Mechanismus in Firewalls sehr weit verbreitet ist und das Problem nur gelöst werden kann, wenn die Anbieter grundlegende Änderungen im Design ihrer Produkte vornehmen. Mehr und mehr Hersteller von Sicherheitslösungen – wie jüngst IPFire – reagieren auf die Entdeckungen und wollen sämtliche ALGs aus ihren Produkten entfernen.

Auch die Hersteller der verschiedenen Browser haben auf die Problematik reagiert und neue Versionen ihrer Produkte herausgebracht. So verfügen die Browser Chrome, Edge, Safari und Firefox bereits seit Januar 2021 über Listen mit eingeschränkten ALG-Ports. Außerdem reduzierten die Entwickler den Zugriff auf WebRTC-Verbindungen.

(fo)

Quelle: www.heise.de