Privatsphärenschutz: Mozilla dehnt Firefox-DNS-Verschlüsselung auf Kanada aus

Die DNS-Verschlüsselung aufwärts Browser-Basis verbreitet sich damit spürbar. Politik, Internetprovider und Datenschützer kritisieren die Technik hingegen weiterhin.

(Bild: Mozilla)

c’t Magazin Von

- Dusan Zivadinovic

Die kanadische Internet Registration Authority CIRA tritt Mozillas Initiative zur Verschlüsselung von DNS-Anfragen bei. Unter anderem dafür hat Mozilla die Verschlüsselung DNS-over-HTTPS (DoH) in seinen Firefox-Browser implementiert. CIRA ist der erste kanadische DoH-Provider sowie die erste Organisation für Internet-Registrierungen überhaupt, die Mozillas Initiative beitritt. Bisherige Mitglieder sind die Unternehmen Cloudflare, NextDNS und Comcast.

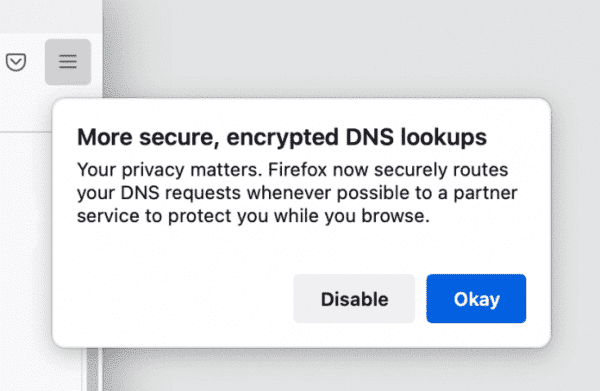

Ab dem 20. Juli wollen CIRA und Mozilla zunächst einem Prozent der kanadischen Firefox-Nutzer ein Update mit eingeschaltetem DoH anbieten, bei dem Server von CIRA als Standard-Resolver eingetragen sind. Bis Ende September sollen 100 Prozent der kanadischen Firefox-User das Angebot bekommen. Installationspakete des Browsers für Nutzerinnen und Nutzer außerhalb der USA und Kanada enthalten DoH zwar ebenfalls, die Funktion erfordert aber manuelle Aktivierung.

Der DNS-Verkehr läuft bisher weitgehend unverschlüsselt ab, sodass Dritte zum Beispiel in Firmennetzen oder an großen Internetknoten wie dem DE-CIX in Frankfurt leicht mitlesen können, welche Ziele im Internet von welchen IP-Adressen angesteuert werden. Auch können Angreifer falsche DNS-Antworten einschleusen und nicht zuletzt können autoritäre Staaten unverschlüsselte DNS-Anfragen mitlesen und auf dieser Basis Zugriffe auf missliebige Webseiten und Server sperren.

Umstrittenes Gegenmittel

Ein probates, wenn auch nicht unumstrittenes Gegenmittel sind verschlüsselte DNS-Anfragen an entsprechende DNS-Resolver. Browser-Hersteller Mozilla setzt dabei so wie Google und andere Anwendungsentwickler auf die Technik DNS-over-HTTPS (DoH), bei der Browser und Apps ihre Anfragen nicht mehr als den Resolver senden, der im Betriebssystem konfiguriert ist, sondern vermischt mit TLS-verschlüsseltem HTTP-Verkehr an externe Resolverbetreiber. Bisher hat Mozilla mit den großen Resolver-Betreibern Cloudflare, NextDNS und Comcast zusammengearbeitet. Bereits seit 2020 liefert Mozilla seinen Firefox-Browser an Nutzer in den USA mit ab Werk eingeschalteter DoH-Funktion aus.

Mozilla liefert seinen Firefox-Browser in den USA und bald auch in Kanada mit vorkonfigurierter DNS-Verschlüsselung aus und fragt beim Programmstart um Erlaubnis.

Nun sollen Firefox-Nutzer in Kanada gleichfalls ab Werk aktiviertes DoH erhalten. Dafür koppelt CIRA die DoH-Technik an seinen Malware- und Kinderschutzfilter "Canadian Shield", der laut Angaben der Institution im Schnitt täglich pro User mindestens eine böswillige Domain sperrt. Bisher arbeitet Canadian Shield ausschließlich unverschlüsselt. Die CIRA nimmt nun zusätzlich zu ihren unverschlüsselten Resolvern auch DoH-Resolver in ihre Infrastruktur auf.

Datenschützer, aber auch Internet-Provider beurteilen es kritisch, dass Browserhersteller überhaupt eine eigene DNS-Auflösung verwenden, denn so landet eine große Menge an DNS-Anfragen bei wenigen Resolver-Betreibern wie Cloudflare oder Google. Das wirft Fragen nach dem Verbleib und der Verwertung der Daten auf.

I'm sorry Dave, I'm afraid I can't do that …

Mozilla hat immerhin sich und seinen Resolver-Partnern mit dem Programm Trusted Recursive Resolver (TRR) harte Datenschutz- und Transparenzrichtlinien auferlegt. Demnach werden keine DNS-Anfragen protokolliert und auch keine Profile der Nutzer angelegt. Allerdings bleibt dabei ungesagt, dass US-Unternehmen auf staatliche Anordnung hin doch zum Protokolllieren und Herausgeben der Daten gezwungen werden können.

Internet-Provider und auch Firmen-Administratoren gefällt die DNS-Auflösung im Browser nicht, weil externe Resolver DNS-Anfragen an interne Server nicht auflösen können — sie haben schlicht keine Daten über interne Server. Unter anderem die Deutsche Telekom sieht die Entwicklung daher mit Bedenken.

Eine Folge davon ist, dass die Telekom nun selbst verschlüsselnde Resolver für ihre Kunden aufsetzt. Seit Februar betreibt der Konzern eigene DoH-Resolver. Sie stehen allen Internet-Surfern frei zur Verfügung, nicht nur Telekom-Kunden. Den DoH-Dienst der Telekom spricht man über den URL https://dns.telekom.de/ dns-query an.

Feldversuch der Telekom

Ab Juli will die Telekom eigene DoT-Resolver im offenen Feldversuch anbieten, um sie später in hauseigene Router der Speedport-Marke einzubauen. Zu dieser überraschenden Entwicklung äußerte sich Nicolai Leymann in einem Gespräch mit c't. Leymann ist Professional Enterprise Architect bei der Deutschen Telekom. Der Beitrag erscheint in der c't-Ausgabe 16/21, die ab dem 17.07.21 am Kiosk erhältlich wird.

Die Telekom gehört zwar zu den ersten Internet-Providern, die verschlüsselte DNS-Auflösungen anbieten. Aber weltweit gibt es bereits zahlreiche verschlüsselnde Resolver, darunter auch von Initiativen, die sich dem Privatsphärenschutz verschrieben haben und zusichern, Daten nicht zu protokollieren. Beispiele dafür sind die Dienste der Schweizer Organisation Digitale Gesellschaft und das von Dänemark aus betriebene Projekt Censurfridns.

Zu dieser Gruppe kann man auch den kanadischen Service der Non-Profit-Organisation CIRA zählen, der nicht nur per DoH, sondern auch per DoT-Verschlüsselung kommuniziert (DNS-over-TLS). CIRA bietet seine DNS-Dienste zwar ausschließlich für Nutzer in Kanada an, man kann sie aber leicht mit Monitoring-Tools testen:

kdig @private.canadianshield.cira.ca ct.de +tls

In der Ausgabe liefert kdig für diese DoT-verschlüsselnde Anfrage (+tls) wie erwartet die IPv4-Adresse der Domain ct.de und neben anderen Daten auch die Latenz. Sie beträgt aufgrund der langen Reisezeit der Pakete zu den Servern in Kanada rund 400 Millisekunden, oft auch mehr als 500. Von Europa aus möchte man CIRA-Resolver also nicht nutzen, weil die langsame DNS-Auflösung generell den Webseitenaufbau verzögert. Zusätzlich kann man den hohen Latenzen entnehmen, dass CIRA zumindest aktuell keine weltweite Anycast-Infrastruktur betreibt wie etwa Cloudflare oder Google. Deren Antwortzeiten betragen oft 50 Millisekunden und weniger.

(dz)

Quelle: www.heise.de