Windows 10: Bislang ungepatchte Schwachstelle soll NTFS-Dateisystem beschädigen

Der Entdecker des Bugs warnt vor gefährlichen Angriffsmöglichkeiten. Unsere Einschätzung nachher kurzem Test: Es besteht Anlass zur Vorsicht, wohl nicht zur Panik.

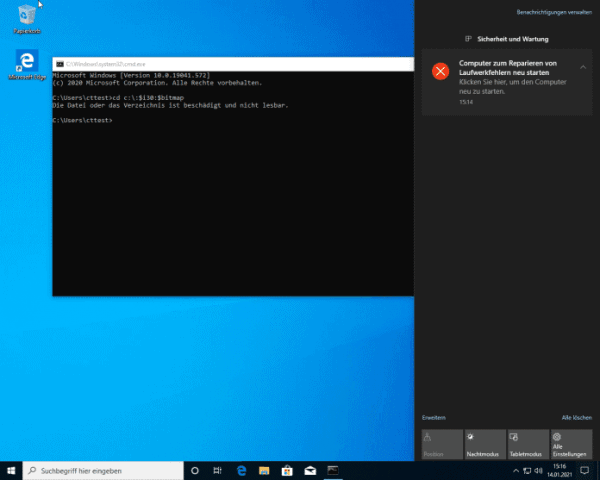

(Bild: Screenshot)

Security Von

- Olivia von Westernhagen

Ein Sicherheitsforscher warnt derzeit vor einer Schwachstelle, die unter Windows 10, wohl seit Version 1803, Angriffe auf das NTFS-Dateisystem ermöglichen soll. Die Ausführung eines bestimmten, kurzen Befehls über die Kommandozeile verursache Schäden am Dateisystem – mitunter in einem solchen Ausmaß, dass eine Neuinstallation notwendig sei.

Der Forscher warnt zudem davor, dass die Befehlsausführung durch eine speziell präparierte Datei getriggert werden könne, sofern es einem Angreifer gelänge, diese auf den Zielrechner zu schleusen beziehungsweise den Nutzer zu deren Download zu bewegen. Admin-Rechte benötige der Angreifer nicht; auch sei eine direkte Interaktion des Nutzers mit der Datei nicht notwendig.

Gegenüber Bleeping Computer gab der Forscher an, Microsoft bereits im August und dann nochmals im Oktober vergangenen Jahres auf die Schwachstelle hingewiesen zu haben. Bislang habe das Unternehmen aber nicht reagiert – auch an Microsofts Patch Tuesday im Januar gab es kein entsprechendes Sicherheitsupdate. Auf Anfrage von Bleeping Computer habe ein Microsoft-Sprecher allerdings mitgeteilt, dass man die Sicherheitsprobleme untersuche und Updates für "betroffene Geräte" so bald wie möglich bereitstellen wolle.

Im Test: Fehlermeldung, aber kein dauerhafter Schaden

Der Befehl, um den es geht, ist in unserem Screenshot zu sehen, wobei der Laufwerksbuchstabe je nach gewünschtem Angriffsziel beliebig angepasst werden kann. Das "$i30" im Befehl bezieht sich auf einen Index, den das NTFS-Dateisystem zum Verwalten von Dateien und Ordnern verwendet.

Wir haben den Befehl in einer virtuellen Maschine mit Windows 10 Pro 20H2 x64 auf dem aktuellen Patchlevel (19042.746) und ohne Admin-Rechte ausprobiert. Das Resultat war tatsächlich eine Fehlermeldung, die zum Neustart auffordert, um "Laufwerkfehler zu reparieren". Nach dem Reboot leitete das Windows-Bordmittel chkdsk einen Reparaturvorgang ein, der in unserem Versuch allerdings erfolgreich abgeschlossen wurde.

(Bild: Screenshot)

Die Fehlermeldung tauchte nicht mehr auf, auch waren keine weiteren Probleme zu beobachten. Allerdings lässt sich aus diesem kurzen Test nicht ableiten, dass es nicht in anderen Fällen zu dauerhaften Schäden kommen könnte. Von einer Befehlsausführung außerhalb einer VM ist jedenfalls dringend abzuraten.

Interessant ist, dass es auf dem Testsystem nicht gelang, die Fehlermeldung (und damit "den Angriff") ein zweites Mal zu triggern. Es scheint als behebe chkdsk tatsächlich ein vorhandenes Problem. Allerdings eines, das das Tool vorher nicht bemerkt hat: Wirft man nämlich vor Ausführung des schädlichen Befehls eine Dateisystem-Reparatur via "chkdsk /f" an, provoziert die anschließende Befehlsausführung dennoch die Fehlermeldung.

URL-Shortcuts als denkbarer Angriffsweg

Gegenüber Bleeping Computer betonte der Forscher, dass die Ausführung des schädlichen Befehls mittels eines speziell präparierten Shortcuts zu einer Website (.URL-Datei) allein dadurch getriggert werden könne, dass der Nutzer den Pfad öffne, in dem die .URL-Datei liege. Die Vorgehensweise dabei: Der Angreifer gibt beim Erstellen des Shortcuts als Pfad zum Laden des Shortcut-Icons den schädlichen Befehl an. Beim Öffnen des Ordners versuche das System dann, das Icon vom angegebenen Speicherort zu laden – und führe dadurch automatisch den Befehl aus.

Der Haken dabei ist, dass es kaum einen vernünftigen Grund gibt, warum ein Nutzer einen solchen Shortcut bewusst aus dem Internet herunterladen sollte. Realistischer scheint das Verstecken des Shortcuts zwischen weiteren Dateien innerhalb eines ZIP-Archivs – oder das Präparieren einer (Windows 10-) .ISO-Datei. Solche Vorgehensweisen erfordern aber wiederum das aktive Mitwirken des Nutzers. Bislang gibt es zudem keine Berichte über aktive Angriffe auf die Schwachstelle.

Unsere zusammenfassende Einschätzung: Anlass zur Vorsicht gibt die Schwachstelle allemal; Grund zur Panik besteht aber nicht. Durch einen (ohnehin immer angebrachten) verantwortungsvollen und kritischen Umgang mit Web-Inhalten und in diesem Fall insbesondere mit .URL-Dateien lässt sich die Gefahr trotz noch ausstehender Updates stark reduzieren.

Déjà-vu: Probleme mit chkdsk und NTFS im Dezember 20

Das aktuelle Problem ruft in Erinnerung, dass Microsoft erst kürzlich Probleme mit chkdsk behoben hat, die durch ein kumulatives Windows 10-Update ausgelöst worden waren. Einige Nutzer, die "chkdsk /f" ausführten, hatten berichtet, dass dieser Vorgang plötzlich das Dateisystem beschädigt habe. Microsoft behob das Problem nach eigenen Angaben durch ein Remote-Update. Hinweise auf einen Zusammenhang gibt es (bislang) aber nicht.

Update 14.01.21, 19:25: Zwischenüberschrift geändert und Fließtext ergänzt (bislang keine aktiven Angriffe bekannt).

(ovw)

Quelle: www.heise.de