rC3: Es krankt an der Sicherheit im Gesundheitswesen

Mit einem Portscan des gesamten IPv4-Raums prüften Hacker die Sicherheit dieser telematischen Infrastruktur des deutschen Gesundheitswesens. Diagnose: entwicklungsfähig.

(Bild: PopTika/Shutterstock)

Von

- Detlef Borchers

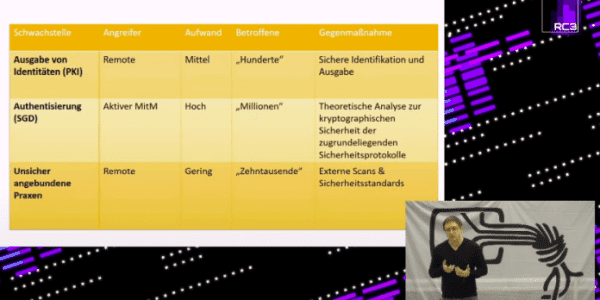

Berichte zur Digitalisierung im Gesundheitswesen gehören zu den Klassikern der Congress-Vorträge beim Jahresendtreffen des CCC. Unter dem Titel "Tut mal kurz weh" stellten Christian Brodowski, Christoph Saatjohann und Martin Tschirsich neue Betriebsunsicherheiten in der Gesundheits-IT vor. Im Sommer 2020 fanden sie mit einem Portscan 29 Konnektoren in der Gesundheits-IT, die ohne Authentifizierung im Internet erreichbar waren. Hätte es zu diesem Zeitpunkt bereits eine elektronische Patientenakte gegeben, so hätten Hacker sie auslesen können, so ihr Fazit. Im Zuge des "responsible disclosure" wurde die Projektgesellschaft Gematik über die Sicherheitslücke informiert; sie soll jetzt selbst mit Portscans nach unsicheren Anschlüssen scannen.

Martin Tschirsich referierte auf dem CCC-Kongress die die neuesten Sicherheitslücken der Gesundheits-IT.

Es tat nur kurz weh, als die neuesten Sicherheitslücken der Gesundheits-IT vorgestellt wurden. Christoph Saatjohann berichtete von einem Portscan des gesamten IPv4-Adressraumes mit rund 4,3 Millionen Adressen. Mit Stichworten wie "Dicom" suchten er und seine Kollegen dabei nach medizinischen Geräten, die an das Internet angeschlossen sind.

Unzureichender Schutz

Sie fanden 200 Server, davon 30 mit unzureichendem Datenschutz. Als besonders bedenklich wurden sechs Instanzen eingestuft, die zu großen medizinischen Versorgungszentren (MZV) gehörten. Des Weiteren fanden sie 10 GUSboxen im Internet, also Router für das Safenet-System der kassenärztlichen Vereinigungen. Bezogen auf die telematische Infrastruktur des Gesundheitswesens (TI) entdeckten sie 29 Konnektoren, die ohne Authentifizierung erreichbar waren. "Wenn die elektronische Patientenakte dagewesen wäre, hätten wir sie lesen können", erklärte Christoph Saatjohann das Problem. Doch die Akte startet erst ab dem 1. Januar, zunächst nur in wenigen ausgewählten Testpraxen in Berlin und Westfalen-Lippe.

Martin Tschirsch befasste sich mit den Schlüsselfragmenten, mit denen die elektronische Patientenakte (ePA) verschlüsselt wird. Basierend auf einem Gutachten der TU Graz, das vier Schwachstellen in der ePA-Sicherheit entdeckte, wies Tschirsch darauf hin, dass bei einem Man-in-the-Middle-Angriff die Schlüsselpaare einer Akte ausgetauscht werden können und so die Akte eines Versicherten von Dritten ausgelesen werden könnte. Nach einer Pressemeldung der Gematik gehörte Martin Tschirsch zu den Experten, die das Gutachten der TU Graz sichtete und die Gematik auf die Schwachstelle aufmerksam machte.

Viele Apps mit Mängeln

Der Anästhesist Christian Brodowksi berichtete von einer Sicherheitslücke im Backoffice der Software Gastronovi, über die rund 180 Restaurants in Deutschland über den Sommer hinweg die Besuchsdaten ihrer Gäste speicherten und damit über das Internet verfügbar machten. Eine Lücke fand sich auch in einem von Thryve entwickelten System zur Corona-Datenspende, bei der über ein Zugriffstoken Daten von Fitnessarmbändern abgegriffen werden konnten.

Auch beim zwischenzeitlich eingestellten Projekt CoroNotes wurden die Hacker fündig, ebenso bei der Terminermittlungssoftware Doctolib. Hier konnten sie zwar nicht auf Patientendaten zugreifen, sondern nur auf Metadaten. Doch auch diese können Begehrlichkeiten wecken: Name, Adresse und Fachrichtung der Arztpraxis sowie Name, Alter und Geschlecht des Patienten samt dem vereinbarten Termin könnten für Datenanalysen durchaus interessant sein.

Bis zum nächsten Chaos Congress dürfte sich genug Stoff für neue Nachrichten von der Gesundheits-IT angesammelt haben. Schließlich startet 2021 nicht nur die Patientenakte, sondern zur Jahresmitte auch das elektronische Rezept – von der Ausgabe neuer Gesundheitskarten ganz zu schweigen.

(dwi)

Quelle: www.heise.de